Cybersécurité : s'inspirer des leçons de la nature

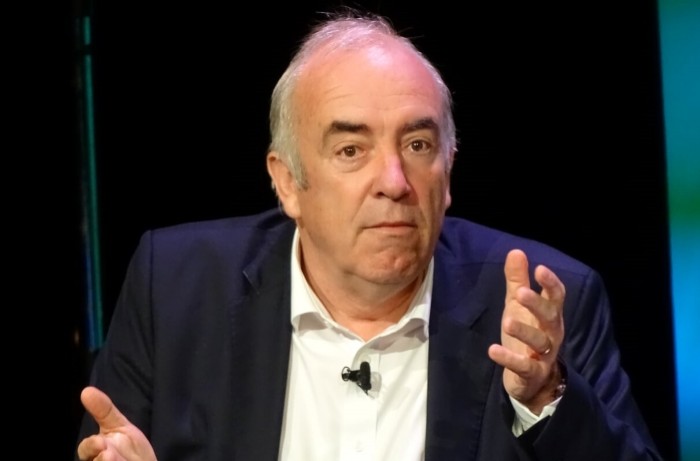

Il y a toujours à apprendre de la nature et la cybersécurité pourrait s'en inspirer. Alain Baraton, jardinier en chef du château de Versailles a raconté plusieurs anecdotes en montrant comment les plantes et arbres s'adaptent et se protègent des menaces.

PublicitéQuel est le rapport entre l'acacia, les pommiers, les abricotiers ou les fraisiers avec la cybersécurité ? A première vue pas grand-chose, mais c'est sans compter sur le talent d'Alain Baraton, jardinier en chef du domaine du Trianon et du Grand Parc du château de Versailles pour lancer des passerelles entre les deux mondes. Lors des Assises de la Sécurité, Il débute son intervention sur les abricotiers « capables quand ils sont atteints par un virus ou une maladie de sectoriser les parties infectées, de les laisser dépérir pour sauver le reste ». Une méthode connue en sécurité de mise en quarantaine et d'isolation des réseaux infectés.

Autre exemple, le fraisier dispose pour se reproduire de stolons, des tiges aériennes. « Il a été prouvé que, quand les limaces s'attaquent aux stolons, le pied mère du fraisier était capable de ressentir l'agression et de transformer la structure de sa sève pour être plus appétissant que sa progéniture », explique Alain Baraton. Dans le domaine de la sécurité, l'adaptation face à la menace est permanente : réduire la surface d'attaque, créer des honeypots, dévier des flux DDoS, ... Le jardinier évoque dans la même veine de l'adaptation, le cas des Koudous, antilopes d'Afrique du Sud qui se régalent des feuilles d'acacias. « A un certain moment, les Koudous sont devenus trop nombreux et les acacias étaient en danger. Ces derniers ont transformé leur sève pour la rendre toxique et tuant plus de 2000 Koudous. Cela signifie que sans intervention humaine, les acacias ont su s'adapter et mieux, ils ont communiqué pour que d'autres acacias changent leur sève ».

Des systèmes de défense adaptatifs

Pour les entreprises la question de la protection de la donnée est cruciale avec comme interrogations quelles sont les données les plus importantes et comment les sécuriser. Dans la nature, la pomme apporte une réponse à ces questions, « le pommier produit des pommes pour assurer sa descendance. Mais si les pépins, qui sont finalement « la donnée importante », tombent par terre au pied du pommier, soit ils créent de nouveaux arbres et ils peuvent étouffer le pommier-mère, soit c'est l'inverse et dans ce cas, cela ne sert à rien. Le pommier a donc prévu de mettre de la chaire sucrée pour que les pépins puissent germer et, quand le fruit tombe, il soit transporter par un humain, par un animal afin de permettre aux graines d'aller s'épanouir dans d'autres territoires », constate Alain Baraton. Ce phénomène se retrouve aussi chez les cocotiers, « tous les cocotiers dans le monde poussent droits, sauf ceux qui sont en bord de mer, ils penchent au-dessus de l'eau, car ils pensent que les noix de coco qui tombent seront transportées par la mer pour aller donner naissance à un plant sur une autre île ». Par contre à l'inverse, « si on plante des arbres à Monaco en bord de mer, ils pencheront du côté de la terre, car ils savent que si les fruits tombent dans l'eau, ils meurent. Les plantes savent prendre en compte leur environnement ».

PublicitéLa protection ne doit pas être contre-productive, souligne Alain Baraton et de reprendre le cas des acacias, « en Afrique, les éléphants aiment manger les acacias. Ces derniers disposent d'épines avec une cavité qui accueille des fourmis, ennemis des pachydermes. La protection des acacias était assurée, mais des paysans ont voulu bien faire et ont entouré les arbres de barbelés. L'acacia a compris au fil du temps que ses épines n'étaient plus nécessaires, ni les fourmis et finalement il a été mangé par d'autres prédateurs ». Il rappelle au passage, « la nature a mis des millions d'années pour se transformer et se protéger. Il serait utile de s'en inspirer et d'apprendre de ses défenses ».

Article rédigé par

Jacques Cheminat, Rédacteur en chef LMI

Suivez l'auteur sur Linked In, Twitter

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire