Baromètre Cesin 2025 : des attaques plus virulentes, mais une plus grande résistance

Le club des experts de la sécurité des systèmes d'information souligne dans son baromètre 2025 un nombre élevé d'attaques l'an dernier sur l'ensemble de la chaîne de valeur des entreprises. Campagnes de déstabilisation et de cyberespionnage sur fond de contexte géopolitique et économique tendu mettent les RSSI autant que leurs budgets sous pression.

PublicitéLe Cesin prend depuis 2015 le pouls des risques et enjeux de cybersécurité dans les entreprises. Pour la dernière édition de son baromètre réalisé avec Opinionway, l'association dresse un état des lieux contrasté. S'il fait ressortir une hausse de la virulence des cyberattaques ayant réussi, le nombre d'entreprises touchées par au moins une cyberattaque ayant eu un impact significatif recule d'année en année. De 49 % en 2023 à 47 % en 2024, elles ne sont plus que 40 % à se déclarer. Une tendance difficile à expliquer selon le Cesin, mais qui montre sans doute que les sociétés améliorent leurs capacités de protection et de réaction malgré des menaces et des schémas d'attaque de plus en plus élaborés.

Les vecteurs d'attaque n'en demeurent pas moins les mêmes : avec, pour commencer, le trio phishing - spear phishing, smishing, vishing (55 %), devant l'exploitation de failles (41 %), et l'attaque indirecte due à un tiers (35 % en moyenne, et 43 % chez les grandes entreprises). « Nous avons observé tout au long de l'année des attaques ciblées réussies et perturbantes qui étaient pour beaucoup liées à des tiers », a raconté Alain Bouillé, délégué général du Cesin, lors d'un point presse au Campus Cyber à Paris ce vendredi. « Et chaque fois, nous nous rendons compte que les fournisseurs n'avaient pas très bien protégé les données confiées ». Cela a par exemple été le cas en novembre dernier d'Itelis, une plateforme utilisée par de nombreuses mutuelles (AG2R La Mondiale, Matmut...) pour des remboursements optiques ou dentaires. Les fournisseurs IT n'ont pas été non plus épargnés, cela a notamment été le cas l'été dernier avec le vol de données d'instances Salesforce via le chatbot IA de Salesloft.

Baisse des attaques en deepfake

Parmi les autres leviers malveillants détectés, on notera la fuite de données due à une erreur humaine ou de configuration (27 %), les attaques au président (26 %), ainsi que le recours à un service de botnet à des fins de DDoS (21 %). A noter que les deepfakes ne représentant plus que 5 % des vecteurs d'attaques, soit, 4 points de moins que l'an passé. Au-delà de la variabilité de l'échantillon de répondants d'une année sur l'autre, la mise en place d'outils efficaces pour détecter des messages et vidéos générés avec de l'IA pourrait expliquer ce recul. Bien qu'en baisse, ce type d'attaques peuvent provoquer de gros dégâts : « ces arnaques sont souvent retentissantes en montants et en impact quand elles sont réussies », fait savoir Alain Bouillé.

Les conséquences des attaques ayant visé les entreprises en 2025 sont principalement de trois ordres : vol de données (52 %), déni de service (28 %) et exposition de données (27 %). Parce qu'elles sont lancées à des fins de perturbation - voire de déstabilisation de niveau étatique -, les très nombreuses attaques par DDoS ne sont pas à prendre à la légère. « Nous avons tous en tête l'incident de La Poste », rappelle Alain Bouillé. « Nous voyons bien que les dénis de service sont une nouvelle arme de guerre finalement, voire un entrainement à la guerre. Quand on s'aperçoit qu'il n'y pas de profit immédiat, à qui profite le crime ? ».

Publicité

« Nous avons observé tout au long de l'année des attaques ciblées réussies et perturbantes qui étaient pour beaucoup liées à des tiers », a expliqué Alain Bouillé, délégué général du Cesin. (crédit : DR)

Si de possibles, voire probables, ingérences étrangères peuvent être pointées, les craintes des entreprises en matière de cyberespionnage augmentent par ailleurs d'une année sur l'autre (40 % versus 37 %). La menace d'origine étatique, en lien avec le contexte géopolitique mondial, est également jugée inquiétante par 53 % des entreprises (60 % chez les plus grandes). Parmi les autres conséquences des attaques, on retiendra aussi les transactions frauduleuses (25 %), les demandes de rançon (14 %) ou encore l'effacement ou altération des données (13 %, en hausse de 6 points). En ce qui concerne l'impact business, 81 % des entreprises en ont déclaré suite à une cyberattaque, principalement sous la forme de perturbation de la production (28 %) ou de perte d'image et d'impact médiatique (26 %).

Un recours plus fréquent à l'externalisation

Parmi les autres enseignements de l'étude particulièrement dense du Cesin, on retiendra par ailleurs que les solutions de pare-feu, EDR et MFA restent toujours sur le podium dans la stratégie de défense des entreprises, avec des taux de présence respectifs de 98 %, 95 % et 94 %. Mais certains produits font aussi leur entrée, comme les systèmes de contrôle d'accès au réseau, NAC (50 %), la posture SaaS (21 %), ou la sécurité des données (DSPM) à 17 %. Concernant le mode de gestion de la sécurité informatique, on remarquera que les entreprises ont davantage externalisé leur Cert et Csirt que l'an passé (45 % versus 38 %), leur SOC (35 % versus 29 %), ainsi que la gestion de la surface d'attaque (22 % versus 16 %). « Il y a une forte tendance à externaliser un certain nombre de services qui peuvent être très largement mutualisés et c'est plutôt une bonne nouvelle », poursuit Alain Bouillé. « Les entreprises utilisent vraiment maintenant tous les moyens à leur disposition pour juguler les cyberattaques. Elles vont chercher des compétences sur le marché, mais elles en intègrent aussi en interne pour piloter le service ».

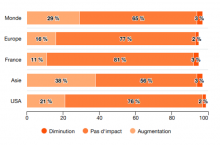

Du côté des budgets IT, RSSI et digital, on retiendra aussi une inflexion, avec 42 % des entreprises déclarant les augmenter d'au moins 5 %, alors qu'elles étaient 48 % un an plus tôt. « Nous ne sommes peut-être pas en phase de restriction budgétaire, mais de consolidation. Cela signifie que les entreprises ont tellement acheté les années précédentes qu'il faut finir de déployer avant de commencer à acheter autre chose », estime Alain Bouillé. Une explication pertinente qui ne doit pas éclipser l'hypothèse de contraintes budgétaires plus fortes que les années passées dans des contextes tendus à tous points de vue.

Article rédigé par

Dominique Filippone, Chef des actualités LMI

Partager cet article

Articles à la une

Baromètre Cesin 2025 : des attaques plus virulentes, mais une plus grande résistance

Emmanuel Spinat, AIFE : « Dans les finances de l'Etat, l'IA va amener gains de productivité et de qualité »

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire