Maturité cyber : les contraintes réglementaires de NIS 2, ça marche !

Une étude montre que les organisations soumises à NIS 2 affichent une maturité cyber bien meilleures que la moyenne. Même si la réglementation a un effet d'entraînement sur l'ensemble du marché, une partie des organisations peine à passer des intentions à l'action.

PublicitéLes contraintes réglementaires ont un effet bénéfique sur la maturité cyber des organisations. Menée par le Cesin (Club des experts de la sécurité de l'information et du numérique), sur la base du référentiel d'évaluation de Cybervadis, une étude confirme la corrélation « entre l'assujettissement à la directive NIS 2 et la maturité » cyber. Basée sur l'analyse de 1 049 entreprises évaluées selon le référentiel, l'enquête établit le score moyen des organisations classées essentielles au sens de NIS 2 à 817 points sur une échelle allant de 300 à 1000 points (un score sous les 400 points étant le signe d'une maturité cyber insuffisante, tandis qu'un résultat au-delà de 850 points est jugé satisfaisant). Autrement dit, cette catégorie d'organisations n'est, en moyenne, plus très loin des objectifs définis par l'ANSSI dans le cadre de la transposition de NIS 2. Les organisations tombant dans la catégorie importante de la directive obtiennent, elles, un score moyen de 719. Total qui tombe à 652 points pour les structures échappant à la réglementation européenne.

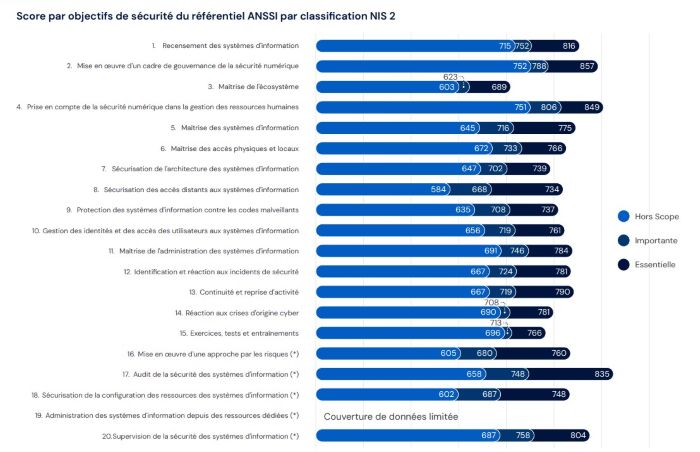

Cette avance des entreprises régulées se confirme dans chacun des 19 domaines scrutés par Cybervadis, éditeur d'outils d'évaluation des risques liés aux tiers. « Les entreprises essentielles sont notamment bien plus matures que les autres dans la gouvernance de la sécurité, la gestion RH et l'audit, bénéficiant de leur expérience réglementaire, écrivent les auteurs de l'étude. Des écarts notables apparaissent aussi sur des pratiques avancées (approche par les risques, supervision, audit, sécurisation des configurations), souvent difficiles à mettre en oeuvre dans les petites structures, et que l'ANSSI n'attend que des entreprises essentielles. » Ces dernières sont particulièrement avancées en matière de définition des rôles et responsabilités et de politiques de sécurité. L'étude note d'ailleurs un effet d'entraînement de l'ensemble du marché sur les thématiques liées à la gouvernance de la sécurité. « Une grande majorité des entreprises, y compris hors NIS 2, ont initié une démarche formelle, portée possiblement par la pression croissante des audits et questionnaires de sécurité émis par leurs clients », soulignent le Cesin et Cybervadis.

Risques liés aux tiers : les clauses juridiques ne suffisent pas

Tout n'est cependant pas parfait. D'abord, le décalage entre TPE et grandes entreprises reste important, les premières affichant un score moyen de 647, plus de 200 points en dessous des secondes (865). Même si ce sont elles qui affichent les progrès les plus importants (+25% pour celles qui en sont à leur seconde évaluation, contre +3% pour les grands groupes). Les progrès sont également rapides dans les PME (+19%) et les ETI (+15%).

Les 19 axes permettant d'évaluer la maturité cyber des organisations essentielles, importantes et non concernées par NIS 2. Sur chacun d'eux, les premières sont en avance. (Source : Cesin/Cybervadis)

PublicitéPar ailleurs, les auteurs de l'étude notent un certain nombre de faiblesses. En particulier dans la maîtrise de l'écosystème de partenaires et fournisseurs, qui obtient le score de maturité le plus faible tous domaines et tous types d'entreprises confondus. « La directive NIS 2 place la sécurisation des partenaires au coeur des enjeux, mais sa mise en oeuvre reste difficile pour de nombreuses entreprises françaises, soulignent les auteurs de l'étude. Si l'insertion de clauses contractuelles est devenue courante, elle demeure largement insuffisante pour réduire de manière concrète les risques liés aux tiers. Le véritable enjeu est de dépasser le simple engagement juridique pour instaurer une évaluation active et continue des risques liés aux tiers. »

67% des organisations soumises à NIS 2 (essentielles et importantes) et ont mis en place une politique d'évaluation des risques liés aux tiers. Elles sont à peine moins parmi les entreprises hors directive. Mais c'est sur la vérification effective des engagements des partenaires que « le fossé se creuse : 67 % des essentielles y parviennent, contre seulement 40 % des importantes et 24 % des hors scope », souligne l'étude. Frank Van Caenegem, administrateur du Cesin et RSSI Emea de Schneider Electric, avertit aussi des limites de programmes de gestion des tiers qui se limiteraient à des engagements formels, sans démarche d'amélioration de l'écosystème. « Il ne s'agit pas de noyer les fournisseurs sous des questionnaires qui ne sont qu'un reflet partiel de leur maturité et de leur résilience, au risque de les détourner d'une sécurité plus agile », dit-il.

Formaliser n'est pas implémenter

Même difficulté à passer de la politique aux actes en matière de gestion des accès distants. Si une large majorité des organisations a formalisé ses mesures de sécurisation en la matière, y compris parmi les entreprises non soumises à NIS 2, les mécanismes d'authentification forte sur les accès distants ne concernent encore que la moitié des organisations classées essentielles et moins d'un tiers de celles qui ne sont pas concernées par la directive.

Ce décalage entre théorie et pratique touche aussi la résilience opérationnelle ou les audits de sécurité. Parmi les trois catégories d'organisations étudiées, entre 80 et 92% des organisations disposent ainsi d'une politique formalisée de gestion des sauvegardes. Mais, en pratique, seules 40% des organisations hors du périmètre de NIS effectuent des tests de restauration ou des vérifications d'intégrité des dites sauvegardes. Une proportion qui monte à 55% parmi les structures classées comme importantes et à 69% parmi celles jugées essentielles. De même, 56% des organisations hors NIS 2 disposent d'une méthodologie documentée d'audits de sécurité, mais seules 30% d'entre elles pratiquent régulièrement des tests d'intrusion et des audits.

Article rédigé par

Reynald Fléchaux, Rédacteur en chef CIO

Suivez l'auteur sur Twitter

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire