Le gouvernement se voue à Isis

Le gouvernement a inauguré l'Intranet Sécurisé Interministériel pour la Synergie gouvernementale (ISIS). De gauche à droite sur la photographie : Francis Delon (Secrétaire Général de la Défense Nationale auprès du Premier Ministre), Laurent Wauquiez (secrétaire d'Etat porte-parole du gouvernement) et Didier Lombard (PDG de France Télécom).

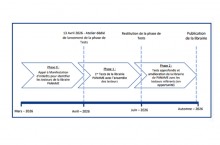

PublicitéLaurent Wauquiez (secrétaire d'Etat porte-parole du gouvernement), Francis Delon (Secrétaire Général de la Défense Nationale auprès du Premier Ministre) et Didier Lombard (PDG de France Télécom) ont annoncé aujourd'hui, 27 novembre 2007, l'inauguration officielle de l'Intranet Sécurisé Interministériel pour la Synergie gouvernementale (Isis). Son objectif est de permettre le transfert des informations à haute confidentialité dans toutes les circonstances, y compris en cas de crise grave où les infrastructures civiles seraient inopérantes, mais aussi au quotidien. La maîtrise d'oeuvre est assurée par le groupe France Télécom (Orange Business Services notamment) et la maîtrise d'ouvrage par le SGDN (Secrétariat Général de la Défense Nationale) dans le cadre d'un contrat classé (sans appel d'offres classique : il fallait être habilité pour obtenir le cahier des charges). Le budget du projet est de 12 millions d'euros pour la création d'Isis et de 1,5 million d'euros par an pour sa maintenance. Issu d'un projet concernant uniquement la gestion des crises et datant de 2004, Isis a été mis en place ces derniers mois et est aujourd'hui opérationnel auprès de 200 postes, soit 400 utilisateurs répartis sur 10 sites parisiens ou en proche banlieue. A terme, plusieurs milliers d'utilisateurs sont concernés dans toute la France, tous devant traiter des informations classifiées ou très sensibles : hautes autorités, gouvernement, centres opérationnels militaires... Isis a été testé avec la création du livre blanc sur la Défense Nationale. Redondance et infrastructures dédiées L'ensemble des infrastructures d'Isis sont dédiées, des postes de travail aux fibres optiques reliant les sites, redondantes (pour éviter une attaque physique sur le réseau) et isolées (sans aucune connexion physique avec un autre réseau de moindre sécurité, en particulier Internet). L'ensemble utilise un triple chiffrement, les utilisateurs devant s'identifier notamment par une carte à puce comportant un certificat de signature électronique. Cependant, Isis est interopérable avec Magda-V2, la messagerie sécurisée gouvernementale. Isis comporte à la fois un réseau sécurisé et une application hébergée sur des serveurs centralisés et comptant environ 40 000 lignes de code. Les technologies employées sont couvertes par le secret défense. Cet intranet offre des fonctions de messagerie sécurisée, de partage d'information en temps réel, d'espaces de travail collaboratif, un annuaire des acteurs intervenant en situation de crise... Chacun peut donc se connecter sur n'importe quel poste Isis et retrouver son espace de travail, sans aucun stockage local d'information. De plus, les utilisateurs bénéficie d'une assistance disponible en permanence. Depuis le 8 novembre 2006, Isis est habilité à gérer des informations de niveau « confidentiel défense ». Si l'ergonomie se veut simple et intuitive, le système garantit l'intégrité des informations traitées, leur confidentialité, la traçabilité de ce qui est réalisé sur Isis et la disponibilité en toutes circonstances du service. « Il s'agit d'un système complet où la sécurité est invisible pour l'utilisateur » a souligné Hélène Brisset, chef du projet Isis. Des enjeux très stratégiques « Il y a un paradoxe à vouloir communiquer de façon très transparente tout en traitant des informations hautement confidentielles car si les TIC constituent un enjeu majeur en terme de fonctionnalités, elles sont aussi porteuses de risques très importants : le temps du hacker ludique est révolu au profit de la criminalité organisée » a souligné Laurent Wauquiez. Francis Delon a d'ailleurs justifié l'existence d'infrastructures totalement dédiées de bout en bout : « les failles de sécurité sont d'autant plus importantes que les SI sont complexes et il ne faut pas oublier que les attaques contre les réseaux sont de plus en plus insidieuses, celles-ci visant soit au piratage ordinaire soit à la paralysie d'un système important pour l'économie. Il est donc important de mettre en place les technologies et les méthodologies appropriées pour répondre à ce défi. »

Article rédigé par

Bertrand Lemaire, Rédacteur en chef de CIO

Partager cet article

Articles à la une

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire