Objets connectés : tout doit commencer par une bonne étude de risques

La sécurité des données personnelles à l'heure des objets connectés

Les objets connectés envahissent de plus en plus notre quotidien. La montre ou le gadget de surveillance pseudo-médicale sont certes les objets auxquels on pense spontanément. Mais il ne faut pas oublier d'autres objets, de l'automobile au compteur d'énergie communiquant, aux enjeux bien plus...

DécouvrirLe 19 mai 2015, CIO a organisé une matinée stratégique « Sécurité : des données personnelles aux objets connectés, les nouveaux défis des RSSI ». Philippe Loudenot et le Commandant Michel Dubois, membres du CESIN, y ont apporté leur expertise.

PublicitéConviés à une table ronde de l'événement, « Sécurité : données personnelles aux objets connectés » du 19 mai 2015 , Philippe Loudenot, fonctionnaire de sécurité des SI aux Ministères chargés des affaires sociales, et le commandant Michel Dubois, officier de sécurité des SI au Service de Santé des Armées, sont venus apporter leur pierre à l'édifice. Tous deux membres du CESIN (Club des Experts de la Sécurité Informatique et du Numérique), ils sont largement mobilisés par ces problématiques. Philippe Loudenot gère ainsi les SI de trois ministères différents (Sport, Travail et Santé) qui sont, selon lui, parmi les plus concernés par les objets connectés aujourd'hui. Tous les deux sont en outre confrontés au cas bien particulier des données de santé.

Pour entamer la table ronde, ils ont d'ailleurs pointé une défaillance sur la phase par laquelle tout le monde devrait commencer. « Objet connectés ou non, malheureusement, aucune étude de risques n'est jamais réalisée, quelle que soit le type de SI. C'est catastrophique », débute Philippe Loudenot. Il trouve même surprenant les résultats de l'étude CIO, présentés en début d'événement, qui disent qu'un quart des entreprises réalisent ou souhaitent réaliser une étude de risques sur les objets connectés. « Les gens ne savent pas ce qu'ils veulent protéger, contre qui et contre quoi », lance le fonctionnaire de sécurité.

De son côté, Michel Dubois abonde dans ce sens mais sait très bien contre quoi il doit se protéger. « Nous faisons bien évidemment l'analyse des risques sur nos équipements et nos SI avant d'envoyer nos militaires sur le terrain. Mais certains partaient avec leur montre connectée et nous nous sommes rendud compte qu'il était tout à fait possible de tracer leurs déplacements sur le terrain d'opérations », explique le commandant. Des campagnes de sensibilisation sont ainsi menées pour mettre une terme à ces aberrations. Il reconnaît, en outre, qu'il y a sûrement déjà eu des cas de piratages de données GPS émises par les objets connectés des soldats de l'armée française.

Nous sommes concernés à tous les niveaux

Mais si pour les objets grand public qui n'ont pas de rapport avec l'entreprise, il est possible d'interdire leur usage, c'est bien sûr très différent avec ceux qui contribuent à son bon fonctionnement. « Il est vrai que nous pensons tous à la petite montre, mais il y a aussi des tonnes d'objets connectés, notamment dans les environnements biomédicaux. Récemment nous nous sommes rendus compte qu'il était possible de pirater les pousse-seringues qui gèrent les doses de produits administrés aux patients. Si vous injectez 300ml au lieu de 3ml de morphine à un malade, il meurt », raconte Michel Dubois.

En outre, les très gros équipements comme les télé-scanners et les IRM sont des appareils qui sont infogérés par leur fabricant. « Difficile de savoir exactement où vont les données. Or nous sommes tenus d'avoir recourt à ces contrats de télémaintenance sans quoi le fonctionnement de l'appareil n'est pas assuré », déclare le militaire. En 2009, un appareil qui n'était pas protégé a ainsi permis une intrusion dans un système hospitalier. Selon lui, ces lacunes sont en train d'être comblées mais un grand travail de fond doit être fait.

Publicité

« Dans le civil, la problématique est exactement la même », reconnaît Philippe Loudenot. Les produits de santé, que ce soit dans l'armée ou ailleurs, sont confrontés aux mêmes problématiques. « J'ai tout à l'heure entendu le termes de privacy by design qui m'a beaucoup plu et qu'il ne faut pas hésiter à élargir au security by design. Il faut prendre le problème directement à sa source », lance le fonctionnaire de sécurité. Il prend notamment l'exemple des pacemakers et des défibrillateurs dont il a été prouvé récemment qu'il était possible d'en prendre le contrôle à distance. « Dick Chenney, l'ancien vice-président des États-Unis, est repassé sur latable d'opération pour se faire désactiver tous les systèmes de paramétrage et de contrôle à distance de son pacemaker », rappelle Philippe Loudenot.

Il revient à l'analyse des risques et prend l'exemple des balances connectées qui fonctionnent par bio-impédance. « Elle peuvent détruire les pacemakers. Nous sommes dans un cas ou un objet connecté peut en annihiler un autre dans son fonctionnement normal. C'est typiquement le genre de risques que nous devons pouvoir prendre en compte », explique le fonctionnaire de sécurité. Au regard des statistiques, il estime que nous courrons un grave danger.

"Ne pas non plus tirer sur l'ambulance"

L'affaire du pirate ayant réussi ces derniers mois à s'introduire dans les systèmes d'un avion de ligne en plein vol n'est pas là pour lui donner tort. « Attention tout de même, il faut se méfier des journalistes [sic] », tempère Michel Dubois. Il suit la situation depuis quelques temps et assure qu'il ne sert à rien de tirer sur l'ambulance. « Cela fait plusieurs fois que ce garçon réalise de telles opérations et tente d'alerter les constructeurs, en vain », rappelle le commandant.

Il pointe du doigt la très mauvaise gestion de la situation de la part du FBI qui a décidé de le mettre en prison malgré sa volonté d'alerter : « Typiquement, c'est de la mauvaise gestion des risques. Au lieux de corriger l'erreur, ils punissent celui qui alerte. Il n'a fait que mettre en évidence des vulnérabilités ». Selon lui, la plupart des objets connectés, et notamment les véhicules, sont vulnérables. « Nous avons un métier d'avenir », constate-t-il avec ironie. De son côté, Philippe Laudenot prend l'exemple cocasse de toilettes japonaises (avec des jets d'eau pour nettoyer leurs usagers) piratées ayant copieusement arrosé leurs utilisateurs.

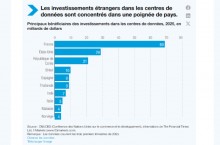

Au delà de l'objet lui même, la préservation des donnés pose également problème. « Il y a régulièrement des études pour vérifier l'usage des données », rassure Philippe Laudenot. Selon lui la recherche d'informations est toutefois devenu un sport éminemment pratiqué par les entreprises, notamment concernant des données de santé. Il suffit de regarder les sommes mises sur la table par Amazon et Goggle sur le sujet pour s'en rendre compte. « Le dossier médical partagé que la France tente d'instaurer depuis un petit bout de temps, a déjà été mis en place depuis plus de 10 ans par Google, et il fonctionne très bien », enchérit Michel Dubois. En outre, il rappelle que lorsque vous faite une recherche sur le moteur de recherche de la firme de Mountain View, vous lui donnez une information.

Toujours la sensibilisation

« En outre, aujourd'hui, les gens achètent des objets sans lire les conditions d'utilisation ni les précautions d'emploi et beaucoup d'informations partent dans la nature », lance Philippe Laudenot. Grossissant le trait, il en vient même à mettre en doute l'utilité de la CNIL. « Elle a été créé en 1978 suite au projet Safari qui visait à ficher les citoyens. Si aujourd'hui je suis une force de police, je n'ai qu'à me rendre sur les réseaux sociaux pour trouver des fichiers qui sont à jour », explique Philippe Laudenot.

Il fait alors remarquer que sur les sites médicaux, c'est exactement la même chose. Les gens révèlent leurs symptômes, leurs traitements, etc. « Nous sommes dans une situation paradoxale ou le citoyen donne ses données de bon coeur sans savoir ce qui en sera fait », résume-t-il. Michel Dubois dénonce ainsi le manque de prise de conscience. « Dans un hôpital, certains employés ont pris l'initiative de créer un formulaire en ligne pour les patients avec la date de naissance et les symptômes. La page web n'est pas chiffré rien n'est protégé », illustre-t-il.

Article rédigé par

Oscar Barthe, Journaliste

Suivez l'auteur sur Linked In, Twitter

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire