Assises de la sécurité : pensez aux menaces liées aux objets connectés !

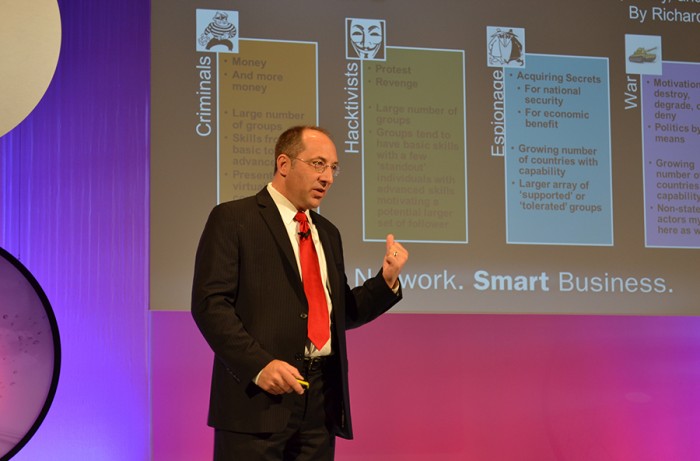

Pour la dernière conférence plénière des Assises de la Sécurité, le 3 octobre 2014 à Monaco, le vice-président en charge de la sécurité pour Radware, Carl Herberger, est venu présenter les nouveaux enjeux de la cyber-guerre et notamment les problèmes posés par les objets connectés.

PublicitéPour Carl Herberger [en photo], vice-président en charge de la sécurité pour Radware et accessoirement ancien pilote de bombardier B-52, nous sommes déjà en plein milieu d'une cyber-guerre. « Regardez ! Les cibles ne changent plus, ce sont les tactiques d'attaques qui évoluent », a-t-il lancé en ouverture de la séance plénière de ce vendredi aux Assises de la sécurité de Monaco. Et une fois de plus, les RSSI n'ont pas l'avantage. « Aujourd'hui, les attaques ne se contentent pas d'exploiter un seul vecteur, en moyenne, elles en utilisent sept, ce qui les rendent d'autant plus difficiles à détecter et arrêter », explique Carl Herberger. En outre, il rappelle que 50% des attaques sont aujourd'hui codées, ce qui rend encore plus difficile leurs détections.

Mais surtout, Carl Herberger insiste énormément sur le fait qu'il est nécessaire de tout protéger, jusqu'aux choses les plus anodines. « Nous avons eu le cas d'une grande industrie américaine dont le SI a été compromis par le biais de ses thermostats connectés », argue-t-il. L'arrivée massive des objets connectés apporte de nouvelles menaces d'autant plus que celles-ci sont très diverses. « Ils manquent souvent de protection et les thing bots s'en emparent de plus en plus facilement. Un de nos clients a été visé par un grille-pain qui générait plus de cinquante IP pour une attaque DDOS », explique-t-il.

Les objets connecté vecteurs de menaces

Du côté d'A1O Networks, les responsables abondent dans ce sens. « Nous prévoyons qu'il y ait bientôt 10 milliards d'objets connectés et donc autant de vecteurs d'attaque. En outre ils peuvent être la cible des attaques avec plus ou moins de risques suivant leurs fonctionnalités », expliquent-ils. Laurent Heslault, directeur des stratégies de sécurité pour Symantec, tient toutefois à bien segmenter ce que sont les objets connectés. « Une sonde de pression dans une cuve de refroidissement de centrale nucléaire et un bracelet de sport ne répondant pas aux mêmes impératifs mais sont toutefois aussi problématiques l'un que l'autre », déclare-t-il. La dernière étude menée par l'éditeur sur le wearable computing révélait que dans 20% des cas, les informations qui étaient renvoyées vers le cloud par ces objets n'étaient pas chiffrées et qu'il était possible de récupérer les mots de passe en clair, une chose pour le moins surprenant d'autant plus que la majorité des personnes utilisent encore trop souvent un mot de passe unique pour différentes applications.

En outre, les objets connectés posent un problème d'identification. « Dans une logique de communication machine-to-machine, il est très difficile d'identifier si tous les composants qui interagisse entre eux son viables ou non », déclare Laurent Heslault. Ses propos font d'ailleurs écho à ceux de Carl Herberger qui expliquait justement que les hackers avait mis au point des bots dont il était impossible de différencier le comportement d'un comportement humain. En outre, Laurent Heslault pointe le problème de firmwares qui peuvent être compromis. « A mon sens, la meilleure défense contre les attaques d'objets connecté, c'est le scellement des terminaux. Nous pouvons les bloquer pour qu'ils ne fassent

Publicité

Article rédigé par

Oscar Barthe, Journaliste

Suivez l'auteur sur Linked In, Twitter

Commentaire

INFORMATION

Vous devez être connecté à votre compte CIO pour poster un commentaire.

Cliquez ici pour vous connecter

Pas encore inscrit ? s'inscrire